Security Aware Developer

To wyjątkowe szkolenie z zakresu bezpieczeństwa powstało w wyniku setek rozmów z programistami, jak i całymi zespołami projektowymi. Postawiliśmy nacisk nie tylko na skuteczną formułę, ale także na wyjątkową przydatność serwowanej wiedzy. Naszym silnym przekonaniem jest to, że lepiej zapobiegać niż leczyć. Dlatego robimy kilka kroków wstecz, aby zapewnić odpowiedni poziom bezpieczeństwa dla Twoich rozwiązań IT.

Cele szkolenia:

Scenariusze prezentowane podczas warsztatów oparte są na naszym doświadczeniu w testach penetracyjnych i audytach infrastruktury. Dzięki temu przekazujemy uczestnikom nowe spojrzenie na bezpieczeństwo.

Główne cele szkolenia to:

- Podniesienie świadomości programistów, architektów i testerów na temat problemów związanych z bezpieczeństwem aplikacji, ich przyczyn i możliwych skutków,

- Pokazanie realnych przykładów podatności,

- Omówienie możliwych środków zapobiegawczych oraz ich wad i zalet dotyczących łańcucha podatności opisanego w danym scenariuszu.

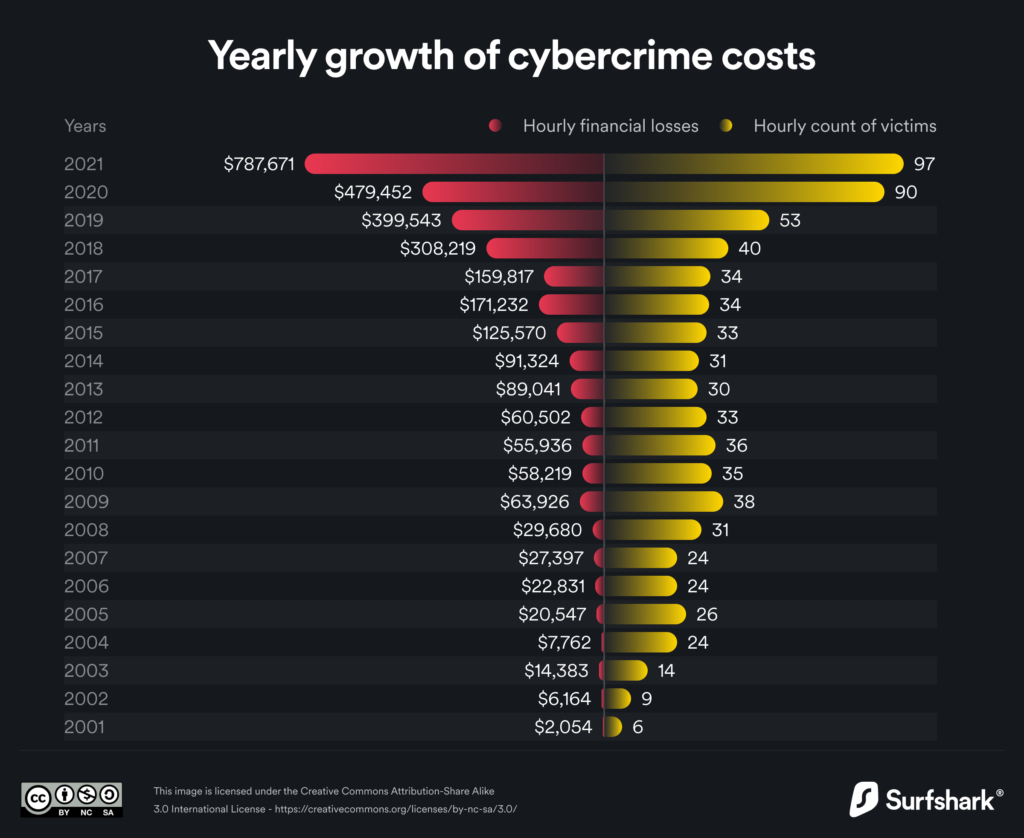

Potrzeba bezpieczeństwa stale rośnie:

Z roku na rok, wraz z rosnącą złożonością oprogramowania, zwiększa się również liczba problemów związanych z bezpieczeństwem. Wpływa to w szczególności na zapotrzebowanie na bezpieczne komponenty oraz całą infrastrukturę nowo tworzonych i utrzymywanych rozwiązań. Testy penetracyjne jedynie na końcu procesu developmentu oprogramowania mogą pomóc w znalezieniu podatności, ale mogą prowadzić do wydłużenia lub nawet opóźnienia nowych wydań. Ponadto wykonywanie pentestów raz do roku, podczas gdy aplikacja zmienia się codziennie, zazwyczaj nie jest optymalnym rozwiązaniem.

Uwzględnienie bezpieczeństwa na wczesnym etapie SDLC nie tylko przyspiesza cały proces, ale także sprawia, że jest on bardziej efektywny kosztowo.

Na podstawie informacji zwrotnej dostrzegamy, że dyskusje oraz idee pojawiające się podczas szkolenia realnie zwiększają świadomość uczestników. Inspiruje ich to do samodzielnego wdrażania nowych pomysłów z zakresu bezpieczeństwa aplikacji do codziennej pracy.

O trenerach:

Mateusz Olejarka

Principal Security Consultant | Head of Web Security

Zajmuje się głównie testami penetracyjnymi aplikacji internetowych i mobilnych oraz przeglądem kodu źródłowego. Ponadto pracuje jako konsultant, pomagając zespołom programistów w rozwiązywaniu problemów związanych z bezpieczeństwem aplikacji. Przeprowadził ponad 60 szkoleń z zakresu bezpieczeństwa aplikacji dedykowanych dla programistów. Wcześniej pracował jako software developer, budując oprogramowanie dla sektora finansowego. Był prelegentem zarówno na międzynarodowych, jak i polskich konferencjach i spotkaniach poświęconych tworzeniu oprogramowania i bezpieczeństwu IT. Casual bug bounty hunter, wpisany do Hall of Fame takich firm jak Adobe, Algolia, GM, Jet, Netflix, Tesla, Twitter, Uber czy Yahoo.

Certyfikaty: OSWE (Offensive Security Web Expert), CEH (Certified Ethical Hacker)

Wystąpienia na konferencjach: 4Developers, Black Hat Asia, Code Europe, CONFidence, Hacktivity, NGSec, Security Case Study, Secure, SEMAFOR, Testing Cup, TestWarez, TestWell, OWASP i spotkania KraQA.

Jakub Korepta

Principal Security Consultant | Head of Infrastructure

Pracę zawodową rozpoczął w jednym z największych przedsiębiorstw branży telekomunikacyjnej, gdzie pracował na stanowisku programisty, rozwijając oprogramowanie związane z automatyzacją testów oraz przeprowadzając szkolenia z zakresu bezpieczeństwa. W firmie SecuRing zajmuje się testami bezpieczeństwa aplikacji webowych oraz mobilnych, oceną bezpieczeństwa infrastruktury sieciowej oraz przeglądem kodu źródłowego. Jest członkiem zespołu Dragon Sector CTF.

Certyfikaty: OSCP

Wystąpienie na konferencjach: CyberTech Tel Aviv 2017

Dawid Pastuszak

Security Consultant

Swoją przygodę z cybersecurity rozpoczął w bardzo młodym wieku. W swoim komercyjnym doświadczeniu wykonał już dziesiątki testów penetracyjnych. Oprócz wyszukiwania podatności w aplikacjach webowych specjalizuje się w testowaniu aplikacji mobilnych na platformie iOS. Dawid prowadzi research wokół tematów iOSowych, jak np. Why is it good to look back at your older iOS application builds?

Certyfikaty: eCXD (eLearnSecurity Certified Exploit Developer), eLearn Web Penetration Tester Extreme (eWPTXv2)

Program szkolenia:

Każde rozwiązanie jest inne. Dzięki temu, że nasze szkolenia są modułowe, możemy je dostosować do konkretnych środowisk. Przygotowaliśmy wiele różnych scenariuszy, które można będzie włączyć do Waszych warsztatów. Mogą one obejmować:

- XXE – Błąd kontroli dostępu, Nieprawidłowe przetwarzanie plików XML, Wywołanie dowolnej komendy na serwerze, Wykradnięcie plików z serwera

- XSS – Błąd walidacji, Stored XSS w szablonach Angular, Trwała awaria aplikacji

- PHISHING – Jak przejąć kontrolę nad kodem? Phishing, Uzyskanie loginu i hasła do jednego z serwisów deweloperskich, Nadużycie SSO, Uzyskanie dostępu do kodu źródłowego

- ESKALACJA – Nadmiarowy moduł aplikacji, Domyślne ustawienia, Zapisywanie wrażliwych danych do logów, Uzyskanie uprawnień administratora aplikacji

- SQL INJECTION – Nieoczywisty przykład SQL Injection i chałupnicza kryptografia

- BANK – Case study jednego z banków, Defekt w komponencie, Przejęcie kontroli nad frontendem, Modyfikacja JavaScript, Obejście dodatkowej autoryzacji, Kradzież środków z kont

Oferujemy też moduły poświęcone specyfice miejsca pracy dewelopera.

Dołącz do grona firm, którym zależy.

Jeśli chcesz zobaczyć pełne szkolenie lub zarezerwować je dla swojej organizacji – skorzystaj z naszego formularza kontaktowego, klikając w przycisk “napisz do nas“.

Przeprowadziliśmy już ponad 70 warsztatów i przeszkoliliśmy ponad 600 członków zespołów projektowych. Z dumą obserwujemy, że coraz więcej firm stawia Bezpieczeństwo na pierwszym miejscu w cyklu życia oprogramowania. Zachęcamy do przyłączenia się do tego ruchu!